¿Cómo puedo detectarlo?

No son fraude los mensajes de familiares y amigos con los que conversamos normalmente, y su contenido es relevante con nuestra vida diaria.

Puede ser un fraude el mensaje de un pariente o amigo que te solicita dinero porque se encuentra atrapado en un país extranjero.

Antes de preocuparte y hacer nada llámale por teléfono para confirmar su situación.

Luego están los mensajes que son claramente spam. Estos son los mensajes basura que recibimos y que son tan absurdos y tan lejos de cualquier cosa que consideramos válida, que son meras molestias.

No te fíes de los regalos, descuentos o concursos ganados de remitentes desconocidos.

Pero, hay otro tipo de mensajes que recibes de negocios y servicios de los que eres usuario.

Pueden ser mensajes que no son necesariamente de personas que conoces, sino de entidades con las que te comunicas.

¡Cuidado aquí!

Por ejemplo, ahora que estamos haciendo muchos pedidos online, podemos recibir confirmaciones como:

Su paquete de Amazon o de Correos con el código de seguimiento GB-RBYS-5394 está esperando que usted establezca las preferencias de entrega: amason.com/Nj4ic

Tómate tu tiempo para analizarlo.

REGLA 1: No respondas a las llamadas a la acción del SMS

Por ejemplo: iconos de prioridad como banderas, exclamaciones..., sugerencias como "haz click en este enlace", que llames o envíes un mensaje de texto a un número.

Algunos sólo quieren que respondas. No importa cuál sea la acción real.

Cuando veas una llamada a la acción en un mensaje, inmediatamente empieza a considerar que podría ser fraudulenta.

Nunca hagas click en los enlaces de los mensajes de texto.

La mayoría de los servicios (ya sea Amazon, Correos, Uber...) permiten el seguimiento a través de la web.

Si quieres saber el estado del pedido, ingresa en tu cuenta en la web y lo puedes revisar desde allí.

Adicionalmente, tampoco podemos saber si el teléfono del remitente puede haber sido comprometido.

REGLA 2: Presta atención a cualquier cosa que esté fuera de lugar

Por ejemplo: es muy poco probable que una comunicación oficial de una compañía, de un representante de soporte técnico, de un amigo perdido hace tiempo, o de instituciones financieras, comiencen con "Hola amigo".

Está fuera de lugar. Muchos intentos de phishing y smishing* pueden ser detectados por este tipo de errores gramaticales. Cuando veas algo que no está bien o es ligeramente inapropiado para las circunstancias, ten cuidado.

* El smishing es un nuevo tipo de delito o actividad criminal a base de técnicas de ingeniería social con mensajes de texto dirigidos a los usuarios de telefonía móvil. Se trata de una variante del phishing.

REGLA 3: Presta atención a los detalles de la llamada a la acción

En este ejemplo:

Su paquete de Amazon o de Correos con el código de seguimiento GB-RBYS-5394

está esperando que usted establezca las preferencias de entrega: amason.com/Nj4ic

La llamada a la acción te pide que hagas click en la URL amason.com/Nj4ic,

"AMASON.COM" no es AMAZON.COM.

La dirección amason.com te está llevando a engaño.

No respondas a las llamadas a la acción por SMS.

REGLA 4: Haz las gestiones necesarias a través de canales legítimos

Lleva más tiempo sí, pero las estafas de phishing y smishing están diseñadas para aprovecharse de ese miedo a "qué pasaría si", desencadenar tus miedos o preocupaciones, e inducirte a bajar la guardia por la fracción de segundo que tarda tu dedo en moverse y tocar la pantalla.

Si realmente te preocupa que, por ejemplo, tu paquete GB-RBYS-5394 no se entregue, ve al sitio web donde lo has solicitado y comprueba la referencia.

O si sólo tienes un teléfono, puedes ir directamente al sitio de la compañía sin hacer click en un enlace.

Utiliza el navegador de tu móvil para visitar la página de inicio conocida y verificable o llama al número 900 conocido y verificable de la compañía o agencia que te preocupa.

Haciéndolo a través de los canales oficiales estaremos a salvo.

REGLA 5: Bloquea las llamadas y mensajes basura

Para filtrar mensajes en iOS de remitentes desconocidos, ve a Ajustes > Mensajes y activa Filtrar remitentes desconocidos.

Tendrás que desplazarte casi tres páginas para encontrar esta opción, pero merece la pena.

Ahora, si entras en la aplicación de mensajes, verás pestañas en la parte superior de la pantalla. A la izquierda estará "Contactos y SMS" que contendrá mensajes de contactos conocidos en tu agenda. A la derecha estará la nueva pestaña "Remitentes desconocidos".

Todos estos intentos de tratar de meterse en nuestra cabeza y evitar que pensemos con claridad son cada vez más numerosos y van dirigidos a todo tipo de usuarios.

Estemos atentos, acudamos a los sitios web oficiales, y

paremos nuestro dedo antes de hacer click en cualquier enlace.

- No confíes en mensajes en los que te pidan dinero, ofrezcan regalos o amenacen con eliminar o bloquear tu cuenta.

- No hagas clic en enlaces ni archivos sospechosos

- No respondas a mensajes que pidan tu contraseña, número de la seguridad social o información de tu tarjeta de crédito.

subir

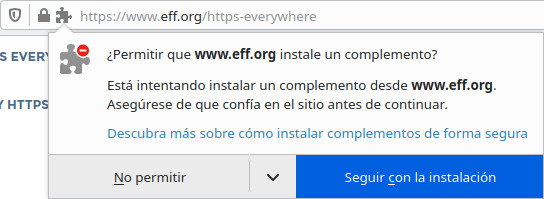

Instalando Privacy Badger

Instalando Privacy Badger

Edge

Edge Firefox

Firefox Chrome

Chrome

https://wego.here.com/

https://wego.here.com/ https://www.bing.com/maps

https://www.bing.com/maps https://www.openstreetmap.org/

https://www.openstreetmap.org/ DuckDuckGo

DuckDuckGo https://swisscows.ch/

https://swisscows.ch/ https://www.yippy.com/

https://www.yippy.com/ Google

Google

Facebook

Facebook

Instagram

Instagram